HZZO je nešto naučio iz hakerskog napada, ali još se ne zna gdje je “procurilo”

Nakon što je hakiranje KBC-a Zagreb diglo cijelu Hrvatsku na noge, svoj red dočekao je i HZZO. Iako se nije dogodila ista razina tragedije, u svakom slučaju nije ugodno čuti kako je bilo koja državna institucija hakirana ili/i onesposobljena.

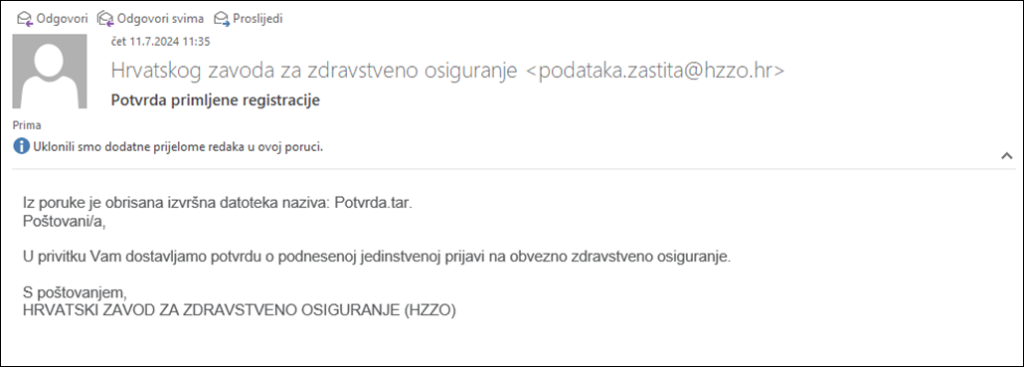

HZZO je doživio spoofing napad u kojem se hakeri predstavljaju kao članovi ustanove kako bi došlo do osjetljivih podataka. Kako bismo bolje razumjeli što se i kako dogodilo, razgovarali smo sa stručnjakom za cyber sigurnost Tomislavom Vukom koji za nas analizira mailove zaražene virusom i što to govori o sigurnosti HZZO-a.

Kao s legitimne adrese – ali nije!

Napad na HZZO može se podijeliti na dva dijela. U prvome su napadači spoofali adresu, tako da u drugom dijelu napada mogu slati phishing mailove s adrese podataka.obrada@hzzo.hr. Upravo zbog toga mailovi izgledaju kao da dolaze s legitimne hzzo.hr domene, dok se u tim mailovima nalazi virus, objašnjava Tomislav:

Postoji više načina kako spoofati, bilo je nagađanja u početku, ali ne izgleda da su napadači koristili infrastrukturu HZZO-a. Tako da, napadači su najvjerojatnije koristili neke alate za spoofanje u kojima sami definiraju smtp.mailfrom i header.from (bash skripte koje ne bih imenovao jer se mogu koristiti za ilegalne radnje).

Tomislav je do ovog slučaja došao i zbog zaraženog računala poznanika, s kojeg je uspio ukloniti virus pomoću Malwarebytesa, koji je virus prepoznao kao Neshta. Sam sadržaj maila bio je Neshta virus zapakiran u tar datoteku. Tomislav objašnjava:

Neshta je virus koji se kopira u %SystemRoot% kao svchost.com, modificira sistemski registry tako da se pokrene svaki put kada se pokreće i neka .exe datoteka.

Nakon što virus ubaci svoj kod u .exe, spaja se na udaljeni poslužitelj i onda šalje informacije o zaraženom sustavu i korisnicima. Teško ga je ukloniti kad se proširi na različite .exe datoteke.

Međutim, ispostavlja se da u ovom spoofingu hakeri nisu koristili samo jednu vrstu virusa. Tomislav napominje kako su mu neki kolege rekli da su oni naletjeli na Formbook, virus koji je specijaliziran za krađu osjetljivih informacija.

Kakvu zaštitu treba imati za obranu od spoofinga? I što je imao HZZO…

Kako bismo bolje razumjeli kakvu zaštitu ima HZZO, Tomislav analizira ono što je pisalo u headerima mailova koje su hakeri slali.

Nedostajala je jedna razina zaštite!

Čim su počele kružiti prve vijesti o napadu, ljudi iz struke su provjeravali ima li hzzo.hr potrebne mjere zaštite za e-mail. Jedna od tih mjera je DMARC čija je svrha da vlasnici domena e-maila zaštite svoje domene od neovlaštenog korištenja, ili jednostavnijim riječima, zaštite se od spoofinga. HZZO nije imao upravo tu mjeru zaštite, ističe Tomislav.

Tomislav je utvrdio kako je HZZO imao druge dvije mjere zaštite, a to su SPF i DKIM:

Dakle SPF je Sender Policy Framework, zapis koji govori koji poslužitelji imaju ovlasti slati mailove s domene pošiljatelja. DKIM je stavljanje digitalnog potpisa javnim ključem domene na mailove pošiljatelja, zatim primateljev poslužitelj može verificirati da je taj mail stigao baš od pošiljatelja i da nije izmijenjen ili od nekog trećeg.

Zato piše “fail” jer prema ovome što piše u headeru maila ti mailovi su poslani s vjerojatno zaraženog poslužitelja posta.med.bg.ac.rs koji pripada Sveučilištu u Beogradu.

DMARC zapis koji služi kako bi poslužitelj primatelja znao što dalje s mailovima kojima je SPF i DKIM za rezultate imao “fail”. Može definirati da takve mailove odbija, ili stavlja u spam filter ili pak propušta.

Čini se kako je HZZO, ipak nešto naučio iz ovog napada pa su tako postavili i DMARC kojeg je Tomislav testirao na DNS Chekeru. Inače, postavljanje DMARC-a ne oduzima puno vremena i moguće ga je postaviti pomoću uputa na internetu.

No, unatoč tome što je slučaj rješen, ostaju neka pitanja…

- Kako to da je toliki broj ljudi primio mailove koji evidentno nisu s legitimnog poslužitelja,

- odakle napadačima baza mail adresa – odakle je “procurila”?

- I je li to povezano s nedavnim napadima na KBC Zagreb i Zagrebački holding?

Bez alata, nema zanata

Jako je teško upravljati starim sustavima. Iako se IT i kibernetička sigurnost često preklapaju, govorimo o odvojenim poslovima i pojmovima, napominje Tomislav.

IT je više fokusiran na funkcionalnost tehnologije, a nešto manje na sigurnost. Netko se mora brinuti da su sve sigurnosne mjere podešene, da su zakrpe softvera i sustava redovite te da se koristi moderna tehnologija koja ima podršku proizvođača.

S obzirom na količinu posla koju IT odjeli imaju i njihov primarni fokus, ponekad nema dovoljno ljudi koji to mogu ili znaju odraditi.

Tomislav za kraj upozorava kako je važno imati SPF, DKIM i DMARC zaštitu s time da DMARC policy mora biti definiran tako da mailove koji ne prođu validaciju ili stavi u karantenu ili odbije.

pročitaj cijeli članak